Plateforme

La gestion des vulnérabilités web, simple, continue et priorisée

Protégez vos applications et sites grâce à la seule solution 100 % française qui détecte et valide vos failles en continu, sans faux positifs, et vous alerte uniquement quand vos actifs sont réellement exposés.

Cas d’usage typiques

Plusieurs sites ou applications à sécuriser

Protégez tous vos assets web dès le départ avec des pentests flexibles et agiles.

Vérifiez la sécurité de votre existant

Faites un état des lieux précis des vulnérabilités encore présentes ou corrigées.

Préparez vos audits de conformité

Montrez patte blanche pour NIS2, DORA ou le programme CaRE avec des rapports clairs et traçables.

Sécurisez en continu ce qui compte

Comblez les angles morts non couverts par des scanners, bug bounty ou Red Teaming.

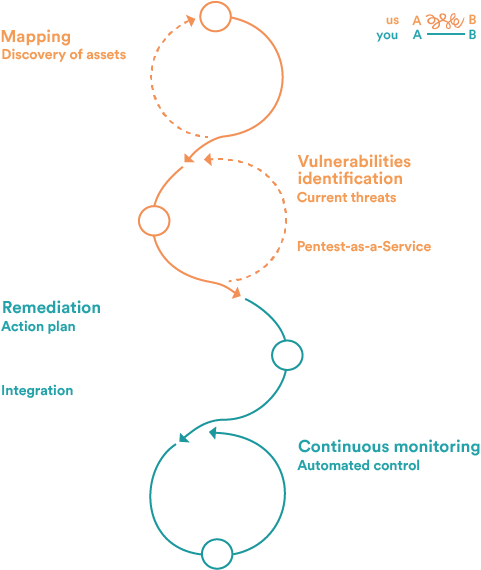

Les étapes

Une gestion des vulnérabilités en 4 étapes

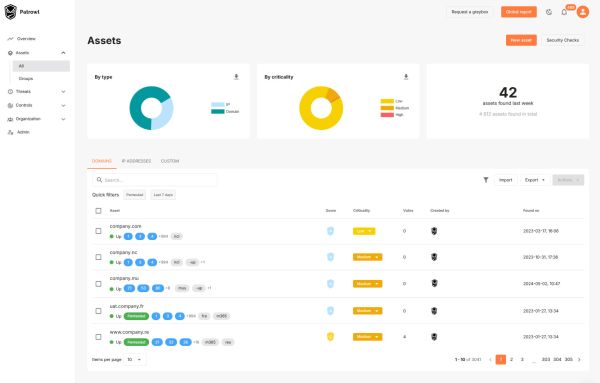

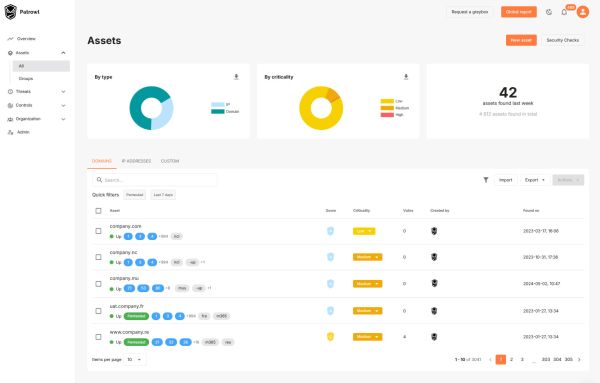

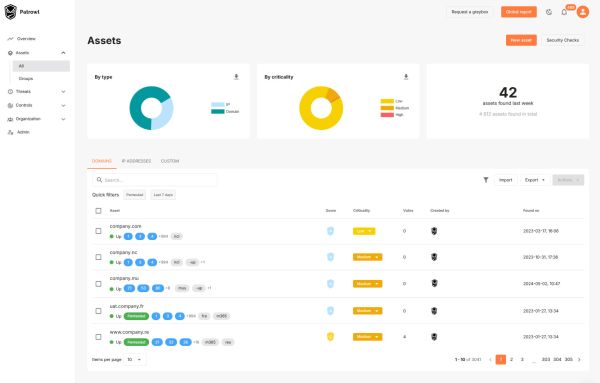

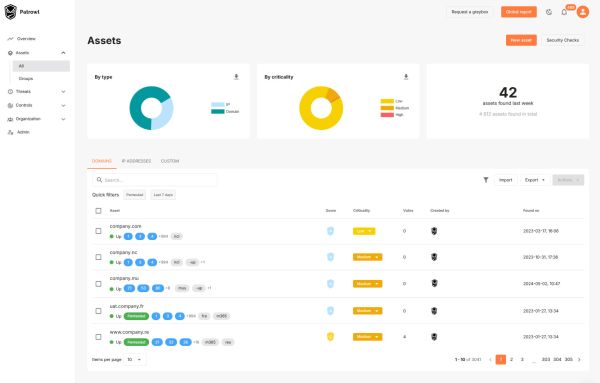

Cartographie automatique

Regagnez en visibilité : identifiez vos actifs exposés (Shadow IT, sites, apps, tiers…) pour ne plus jamais subir de découverte tardive.

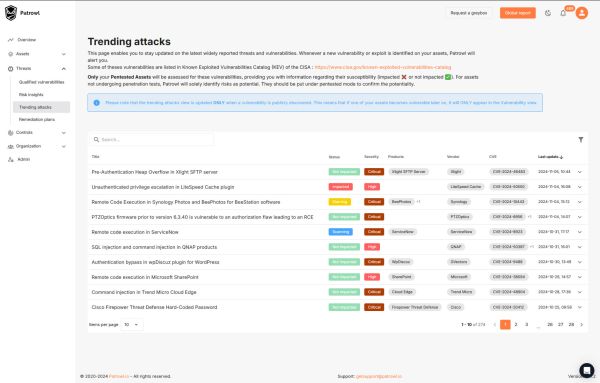

Détection active et passive

Restez informé : repérez les failles connues et inconnues, enrichies par notre Threat Intel et validées par notre CERT.

Remédiation priorisée

Focalisez-vous sur ce qui compte : recevez un plan d’action contextualisé, hiérarchisé, intégrable à vos outils (Jira, ServiceNow…).Contrôle continu

Vérifiez l’efficacité de vos actions : re-tests automatiques, surveillance continue et génération de rapports à la demande.

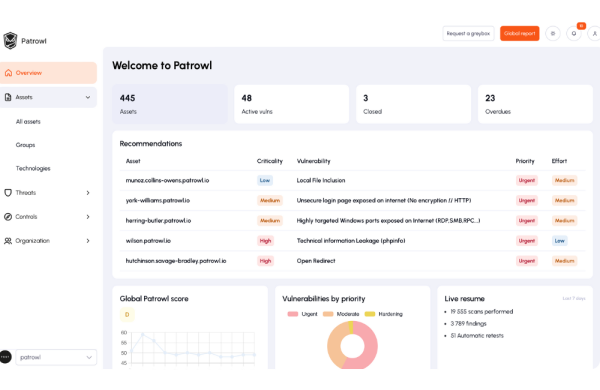

Des fonctionnalités au coeurs de vos besoins

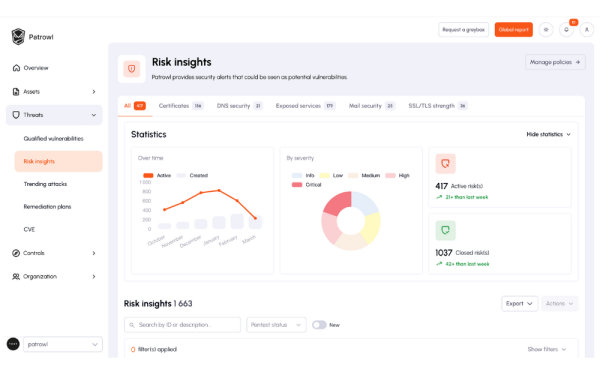

Reprendre le contrôle sur votre surface d’attaque externe

Manque de visibilité sur les assets exposés, y compris les tiers, Shadow IT ou contrefaçon.

Fonctions activées :

Vérification des certificats (expiration, TLS, cryptographie)

Analyse des applications web (WAF, CDN, contournements possibles)

Contrôle des messageries (SPF, DKIM, DMARC, DNSSEC, Reverse DNS)

Détection des identifiants compromis (fichiers publics, pastebin, etc.)

Identification des services exposés (admin panels, ports, bases, backdoors)

Détection des changements en temps réel sur les actifs

Bénéfice métier :

Réduction immédiate de la surface d’attaque visible

Conformité renforcée (RGPD, NIS2, DORA)

Audit continu de vos tiers techniques et filiales

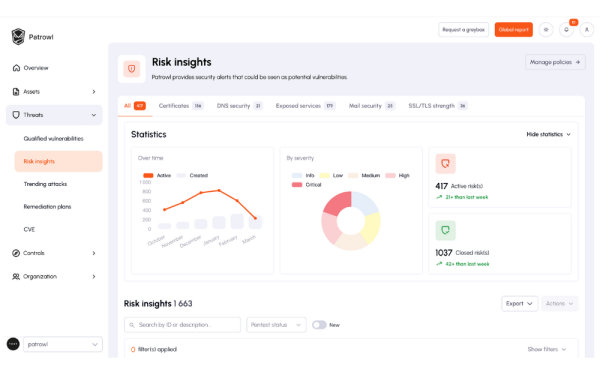

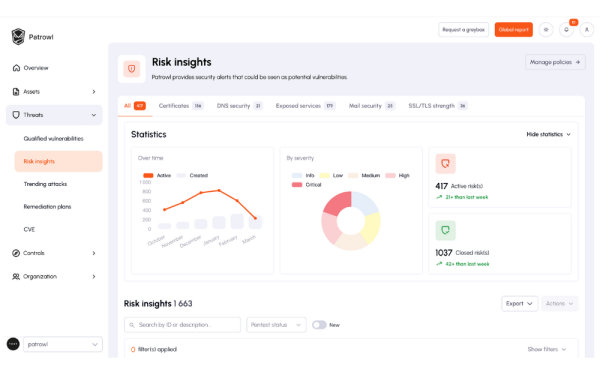

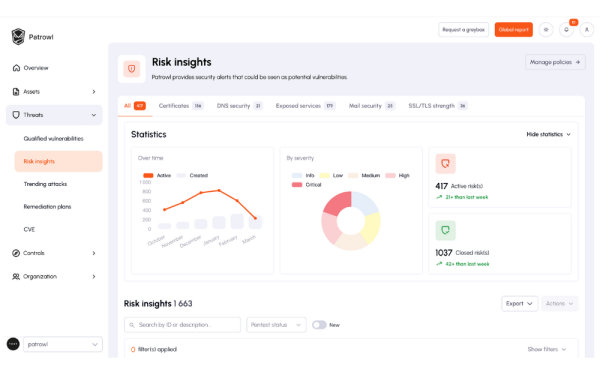

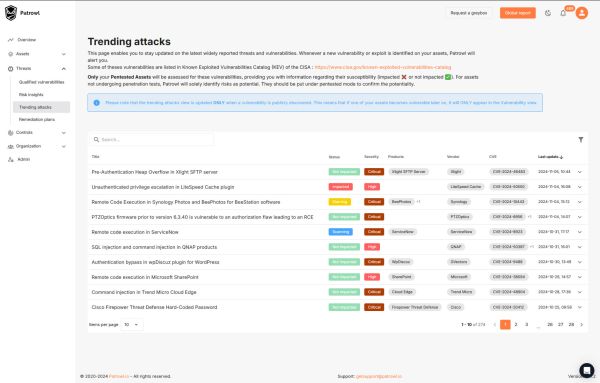

Prioriser vos efforts selon les menaces réellement actives

Trop de vulnérabilités, pas assez de priorités ?

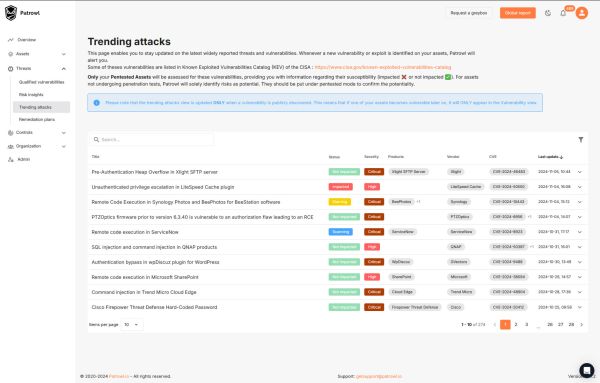

Patrowl croise automatiquement les failles détectées avec les menaces activement exploitées (CISA KEV, EPSS) et enrichit leur criticité avec des signaux réels : exploit public, activité observée, impact métier.

Notre CERT interne ajoute une couche humaine de veille et de qualification, en intégrant des sources privées et des analyses contextuelles.

Fonctions activées :

Couplage CISA KEV + surface exposée réelle

Scoring enrichi : exploit dispo, activité en cours, criticité métier

Détection de failles non référencées ou mal configurées

CERT Patrowl : qualification humaine + veille privée continue

Bénéfices :

Vous corrigez ce qui vous menace réellement

Vous évitez les faux positifs et le bruit inutile

Vous gagnez en efficacité et en crédibilité métier

Gérer intelligemment vos CVEs

Les outils classiques listent des milliers de failles, mais n’aident pas à savoir lesquelles corrigent.

Fonctions activées :

Corrélation techno ↔ CVE automatique

Enrichissement avec signaux KEV, exploit public, score EPSS

Scan passif sans agent (Web, API, protocoles)

Tri par technologie exposée et asset impacté

Bénéfice métier :

Plus de bruit inutile dans vos rapports

Élimination des CVEs hors périmètre

Alignement immédiat avec le risque réel

Anticiper les risques liés à vos technologies exposées

Les technologies utilisées ne sont pas toujours documentées ou visibles — jusqu’à l’attaque.

Fonctions activées :

Scan passif des stacks exposés (produit, version, éditeur)

Détection sans agent ni configuration manuelle

Corrélation automatique avec les CVEs concernées

Documentation technique enrichie

Bénéfice métier :Anticipation proactive des risques

Alignement avec vos politiques d’obsolescence

Contrôle de ce que vous exposez vraiment

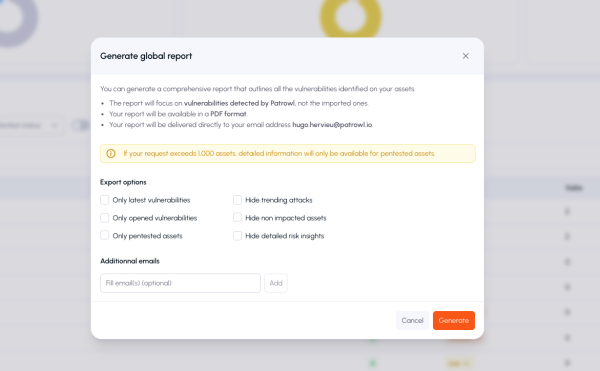

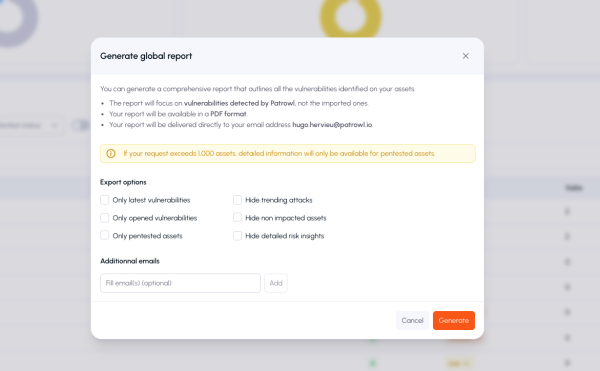

Obtenir des rapports exploitables et auditables en un clic

Les RSSI, DSI ou auditeurs ont besoin de rapports clairs, compréhensibles et exportables.

Fonctions activées :

Rapport PDF complet, exportable à volonté

Tri par criticité, technologies, exploitabilité, standard

Plan de remédiation détaillé, avec IoC

Classification par OWASP, CWE, SANS

Payloads et scénarios d’exploitation intégrés

Bénéfice métier :

Communication fluide entre IT, direction, régulateurs

Gain de temps dans les audits de conformité

Zéro retraitement manuel des données brutes

Intégrer la cybersécurité dans vos outils et structures existants

Centralisez, automatisez et pilotez la remédiation sans changer vos workflows.

Patrowl s’intègre nativement à vos outils (ITSM, Slack, Teams…) et s’adapte à votre organisation (multi-site, filiales, MSSP) grâce à son architecture multi-tenant.

Création automatique de tickets (ServiceNow, Jira, GLPI)

Alertes en temps réel par email, Slack, Teams

Pilotage multi-entités : groupes, BU, clients, équipes projets

Synchronisation bidirectionnelle pour suivre la remédiation

Bénéfices :

Remédiation industrialisée, traçable, fluide

Gouvernance cyber adaptée aux grandes structures

Cybersécurité intégrée aux outils métier, sans friction IT

Vérifier que les vulnérabilités sont bien corrigées

Difficile de suivre efficacement la bonne application des correctifs dans le temps.

Fonctions activées :

30 familles de tests automatisés

Résultats standardisés (CVE, CWE, OWASP, CPE)

Suivi de l’exécution des scans par actif ou par groupe

Historique des statuts et résultats

Bénéfice métier :

Visibilité sur l’efficacité réelle des corrections

Réassurance pour la direction, les clients ou le régulateur

Garantie de remédiation pérenne

AVANTAGES

Pourquoi

Patrowl.io ?

0 faux positif

pour permettre aux équipes de cybersécurité de se concentrer sur les risques et vulnérabilités qualifiés

Simplicité

Saas sans maintenance ni programmation côté client

0 setup

avec une mise en service rapide et simplifiée en 30 minutes

24/7/365

Incluant un accès sécurisé (chiffrement et authentification par MFA ou SSO)

Suivi

Opérationnel du service et amélioration de la qualité

Patrowl, la cybersécurité souveraine et reconnue

Solution 100 % française, labellisée France Cyber Security

Grand Prix Startup Award – Forum InCyber Europe (FIC) 2025

Prix de l’innovation – Assises de la Cybersécurité 2022 & 2023

Mentionné dans le radar Wavestone FR & UK

100 % de renouvellement client en 2024

Nos offres

Continuous Pentest

Test offensif en continu sur vos actifs exposés

Validation réelle des CVE

Campagnes récurrentes, retests intégrés

Zéro faux positif : détection qualifiée et priorisée

Tarif dégressif avec rotation des actifs mis sous pentest.

Advanced EASM

Cartographie complète des actifs exposés (Shadow IT, typosquatting…)

Vue consolidée par cas d’usage métier (certificats, services, domaines…)

Détection contextualisée et priorisée pour agir vite et efficacement

Vos questions les plus posées :

Quels types de vulnérabilités Patrowl est capable de détecter ?

Patrowl couvre l’ensemble des vulnérabilités présentes sur une surface d’attaque externe, réparties en trois grandes catégories :

Les vulnérabilités connues (CVE, CNNVD, etc.)

Patrowl surveille en continu les bases de vulnérabilités publiques (comme les CVE) et vous alerte dès qu’une faille impacte vos actifs exposés. En tant que CERT, nous assurons une détection rapide et précise.

Les vulnérabilités spécifiques ou non référencées (non-CVE)

Ce sont les failles les plus fréquentes et souvent les plus critiques. Issues d’erreurs humaines (mauvaises configurations, accès par défaut, injections, mots de passe faibles, etc.), elles ne sont généralement pas publiées dans les bases CVE, mais sont largement exploitées par les attaquants. Patrowl les identifie grâce à son moteur d’analyse comportementale.

Les vulnérabilités 0-Day

Dans certains cas, notre automatisation et notre expertise nous permettent d’identifier des failles 0-Day (non encore publiées) sur des produits ou plugins. Patrowl en assure alors la responsabilité de divulgation coordonnée avec l’éditeur, tout en vous fournissant des mesures de protection temporaires jusqu’à la publication du correctif.

Quels sont les types d'actifs pris en charge par Patrowl ?

Patrowl peut surveiller et tester :

Adresses IP / sous-réseaux IP

Systèmes autonomes (AS)

Noms de domaine et zones DNS (second niveau, sous-domaines)

Enregistrements DNS (MX, SPF, DMARC, NS, etc.)

FQDN, URL, pages web spécifiques

Comptes Cloud publics (AWS, Azure, GCP, etc.)

Adresses e-mail professionnelles

Mots-clés personnalisés (nom d’entreprise, marque, produit, formule…)

Quelle est la différence entre Patrowl et un scanner de vulnérabilité ?

Patrowl va bien au-delà d’un scanner de vulnérabilités. Là où ces outils se limitent à détecter des CVE sur un périmètre fixe et nécessitent une forte expertise, Patrowl automatise une surveillance continue, complète et intelligente : vulnérabilités (CVE, OWASP…), défauts de configuration, fuites de données, cartographie dynamique de votre exposition Internet.

Notre avantage clé : des pentesters internes valident chaque vulnérabilité détectée pour confirmer qu’elle est réellement exploitable. Résultat : zéro faux positif, uniquement des alertes pertinentes, avec des remédiations détaillées, concrètes et adaptées aux non-experts.

Comment assurez-vous le zéro faux positif ?

Toutes les vulnérabilités remontées par Patrowl sont pré-qualifiées automatiquement par plusieurs critères dont :

La criticité technique de la vulnérabilité : CVSSv3

La criticité de l’actif

Le niveau d'exposition de l'actif

L’origine de la vulnérabilité

Les vulnérabilités sont ensuite validées par un opérateur offensif.