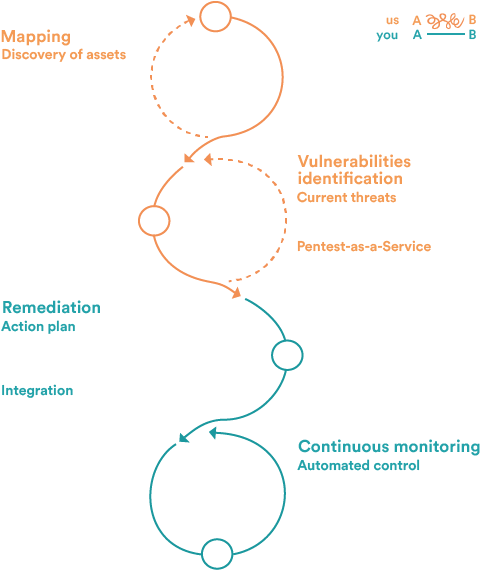

La surface d’attaque regroupe l’ensemble des points d’entrée exploitables par un attaquant : services exposés, vulnérabilités, mauvaises configurations ou erreurs humaines. Plus elle est étendue, plus le risque d’intrusion augmente.

Dans une démarche de Continuous Threat Exposure Management (CTEM), sa gestion repose sur cinq piliers :

Identifier les expositions en continu

Analyser et prioriser selon l’impact réel et l’exploitabilité

Réduire la surface en supprimant les points d’accès inutiles

Corriger rapidement les vulnérabilités critiques

Diminuer le temps de réaction entre détection et remédiation

Le CTEM permet ainsi d’adapter en permanence la stratégie de sécurité à l’évolution des menaces et de renforcer durablement la posture de sécurité.