Platform

Et si la gestion des CVE devenait enfin utile, ciblée et actionnable ?

Chaque jour, des centaines de failles émergent. Patrowl vous aide à identifier celles qui comptent vraiment pour vous.

Notre approche associe corrélation automatisée, détection passive et enrichissement par la threat intelligence pour transformer une liste de vulnérabilités en plan d’action clair et exploitable.

Priorisation ciblée : agissez d’abord sur les CVEs actives, exploitables ou listées dans le KEV.

Vue réelle de l’exposition : cartographiez vos actifs visibles et les technologies vulnérables.

Alertes intelligentes : recevez uniquement les vulnérabilités critiques liées à votre contexte.

Intégration simplifiée : exportez automatiquement vos CVEs priorisées dans Jira, ServiceNow, etc.

Suivi post-correction : vérifiez vos patchs grâce à des re-tests continus.

Décision éclairée : chaque faille est enrichie de signaux exploitables pour prioriser efficacement.

Gérez efficacement vos CVE avec Patrowl :

Chaque jour, des dizaines de failles de sécurité sont publiées. Mais combien sont vraiment liées à vos actifs exposés ?

Patrowl centralise ces vulnérabilités, les enrichit avec votre contexte réel et vous aide à prioriser ce qui compte.

DÉFINITION

Qu’est-ce qu’une CVE (Common Vulnerabilities and Exposures) ?

Une CVE est une faille de sécurité publique, identifiée par un numéro unique (ex : CVE-2025-12345). Elle décrit une vulnérabilité logicielle ou matérielle pouvant être exploitée pour compromettre un système.

Ces informations sont publiées par des entités comme MITRE ou la CISA, et permettent aux équipes de sécurité de suivre, analyser et corriger les failles.Mais leur simple existence ne signifie pas qu’elles représentent un danger immédiat pour vous. Ce qui compte, c’est leur lien avec vos systèmes réels.

Patrowl enrichit chaque CVE avec des signaux contextuels qui permettent de mieux évaluer l’urgence de traitement :

Potentiellement exploitable

Basé sur la complexité, l’interaction utilisateur, les privilèges nécessaires…

Donne une idée du niveau de risque technique, mais doit être croisé avec vos propres configurations et mitigations.

Validable via Patrowl Pentested

Exploité dans la nature (In The Wild)

Failles observées activement dans des attaques réelles.

Détectées via rapports d’incidents, données EDR/WAF, veille cyber.

Médiatisation

Présence dans les médias spécialisés, sur Twitter/X, blogs sécurité…

Attire l’attention des attaquants → hausse du risque.

Présente dans le catalogue KEV

Identifiée par la CISA comme activement exploitée.

Fait souvent l’objet d’exigences réglementaires (patch obligatoire dans certains contextes).

Code d’exploitation public

Un exploit est disponible sur GitHub, Exploit-DB ou forums underground.

Rend l’exploitation techniquement triviale, même sans activité observée.

Données affichées pour chaque CVE dans Patrowl

Identifiant CVE: code unique attribué à la vulnérabilité (ex. CVE-2025-12345) permettant son suivi dans les bases publiques.

Criticité : Low, Medium, High ou Critical, basé sur le score CVSS et le contexte technique.

Score CVSS: Indice de gravité de la faille sur une échelle de 0 à 10, utilisé pour prioriser les actions de remédiation.

Produit ou technologie concernée : logiciel, matériel ou composant directement affecté par la vulnérabilité.

Date de publication : date officielle à laquelle la CVE a été rendue publique par les autorités compétentes (ex. MITRE, NVD).

Technologies détectées dans votre environnement : éléments techniques identifiés automatiquement par Patrowl sur vos actifs (frameworks, OS, serveurs, etc.).

Actifs exposés associés : liste des systèmes ou ressources dans votre infrastructure où la technologie vulnérable a été détectée — preuve d'une exposition réelle.

AVANTAGES

Ce que Patrowl fait pour vous

Relier faille, techno et actif

Chaque CVE est automatiquement liée à votre environnement réel.

Vous savez quoi corriger, où, et pourquoi.

Prioriser selon le risque réel

Exploit dispo, faille active, présence KEV, médiatisation…

Ne corrigez que ce qui représente un vrai danger.

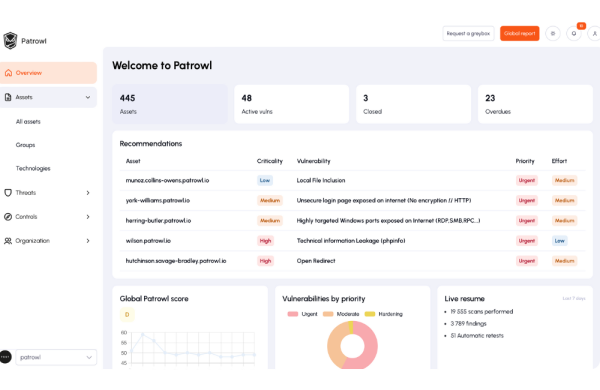

Aller vite avec une interface claire

Vue "mon organisation", filtres pertinents, design épuré.

Décidez vite, même sans être expert CTI.

0 faux positif

pour permettre aux équipes de cybersécurité de se concentrer sur les risques et vulnérabilités qualifiés

Simplicité

Saas sans maintenance ni programmation côté client

0 setup

avec une mise en service rapide et simplifiée en 30 minutes

24/7/365

Incluant un accès sécurisé (chiffrement et authentification par MFA ou SSO)

Suivi

Opérationnel du service et amélioration de la qualité

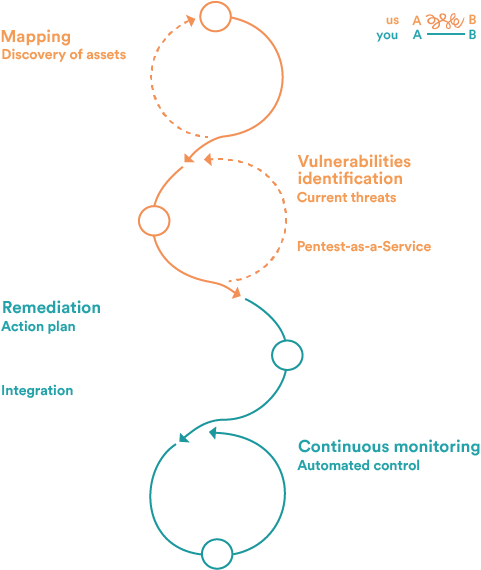

Comment fonctionne Patrowl ?

Une gestion des vulnérabilités en 4 étapes

1. Cartographie automatique : identifiez vos actifs exposés (Shadow IT, sous-domaines, tiers…) sans agent ni accès préalable.

2. Détection active & passive : analyse des vulnérabilités connues & inconnues via détection passive, scan actif, enrichissement Threat Intelligence & CERT Patrowl.

3. Remédiation priorisée : plan d’action hiérarchisé selon criticité, exploitabilité et exposition réelle.

4. Contrôle continu : Re-tests automatiques de vos corrections, surveillance continue, rapports exportables.

Nos offres

Continuous Pentest

Test offensif en continu sur vos actifs exposés

Validation réelle des CVE

Campagnes récurrentes, retests intégrés

Zéro faux positif : détection qualifiée et priorisée

Tarif dégressif avec rotation des actifs mis sous pentest.

Advanced EASM

Cartographie complète des actifs exposés (Shadow IT, typosquatting…)

Vue consolidée par cas d’usage métier (certificats, services, domaines…)

Détection contextualisée et priorisée pour agir vite et efficacement