Plateforme

Fonctionnalité

Découverte et gestion continues des actifs exposés

Une visibilité claire sur vos ressources exposées, c’est la base d’une sécurité efficace. Patrowl transforme un inventaire complexe en un levier concret de pilotage et de réduction des risques.

Découvrir en continu tous les actifs exposés de votre organisation (IP, domaines, services, API, etc.)

Maintenir un inventaire fiable et à jour, sans effort manuel ni déploiement local

Organiser vos ressources par criticité, environnement ou équipe, avec des groupes dynamiques

Prioriser vos actions de sécurité grâce à une visibilité exploitable sur les vraies zones de risque

Plus de 100 clients, dont des entreprises du CAC 40

Une solution développée par des pentesters et des experts en cybersécurité reconnus

Pourquoi la découverte d’actifs est-elle cruciale ?

Chaque ressource exposée sur Internet représente une opportunité pour un attaquant. Pourtant, la majorité des entreprises ne disposent pas d’une cartographie complète de leurs adresses IP, noms de domaine, API publiques ou applications accessibles depuis l’extérieur.

Conséquence : des failles silencieuses, des audits incomplets, une conformité difficile à maintenir.

Shadow IT

et projets non déclarés : nouveaux sites, applications ou projets lancés sans validation sécurité.

Actifs oubliés

ou orphelins : machines virtuelles, anciens sites ou API non maintenus mais accessibles.

Surface d’attaque

élargie par filiales et prestataires : services exposés hors du périmètre officiel de sécurité.

Conformité

et priorisation des vulnérabilités : inventaire incomplet fausse audits et gestion des correctifs.

Reprendre le contrôle sur votre surface d’attaque exposée

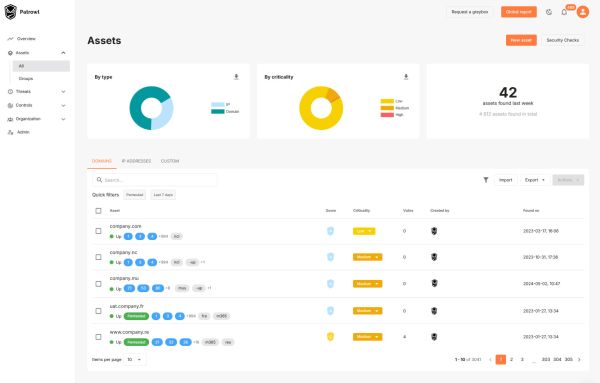

Découverte automatique et continue des actifs exposés

Fonctionnalité :

Scan automatique et continu des actifs exposés sur Internet.

Couvre : noms de domaine, sous-domaines, IP publiques, ports, services en ligne, certificats TLS, endpoints sensibles…

Ce que cela vous apporte :

Cartographie complète et à jour de votre surface d’attaque, même dans des environnements hybrides, multi-cloud ou dynamiques.

Détection du Shadow IT et des actifs oubliés sans dépendre d’un inventaire manuel.

Adaptation en temps réel aux changements (CI/CD, cloud, M&A, etc.)

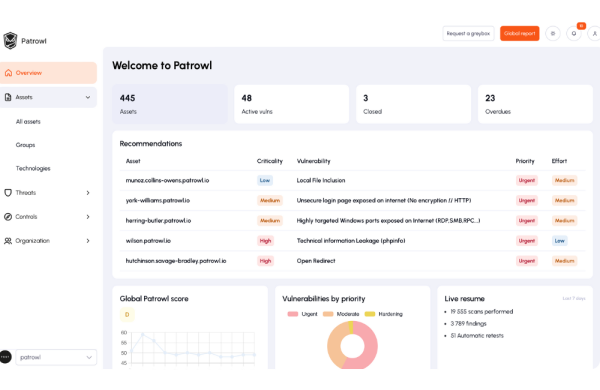

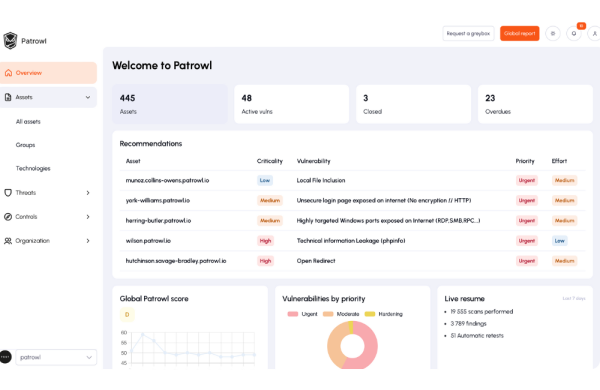

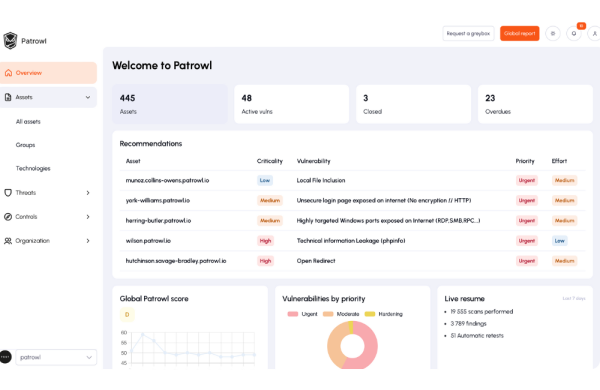

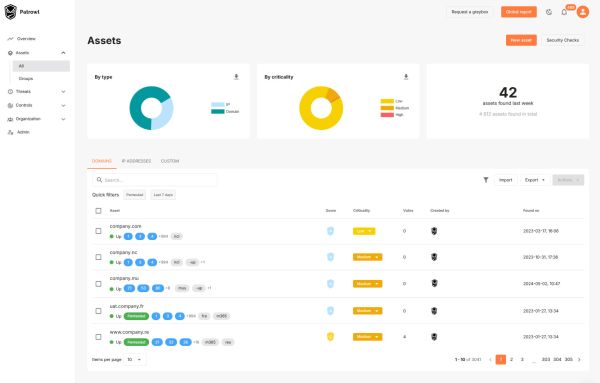

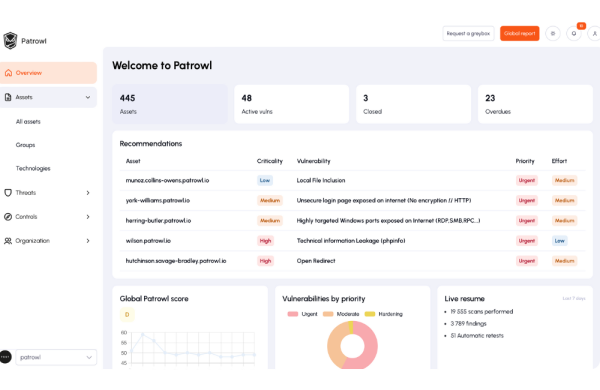

Inventaire unifié, enrichi et structuré

Fonctionnalité :

Tous vos actifs exposés sont centralisés dans un tableau de bord unique, enrichis automatiquement (criticité, techno, statut, propriétaire...) et organisés intelligemment via des groupes personnalisables (statiques ou dynamiques).

Ce que cela vous apporte :

Vue complète et exploitable de votre surface d’attaque, par équipe, techno ou périmètre.

Hiérarchisation des risques sur des critères métiers et sécurité.

Structuration claire et dynamique de l’inventaire, sans effort manuel.

Accès API + exports CSV/PDF pour intégration dans vos outils SIEM, CMDB ou GRC.

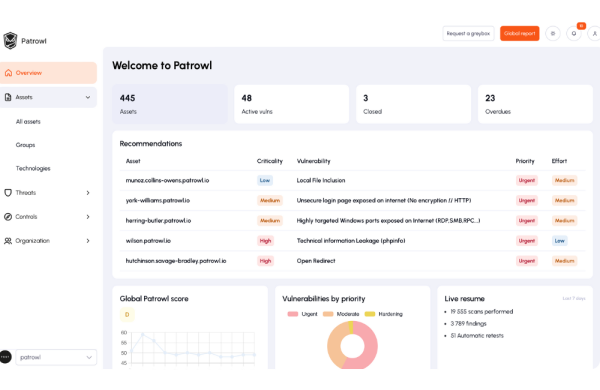

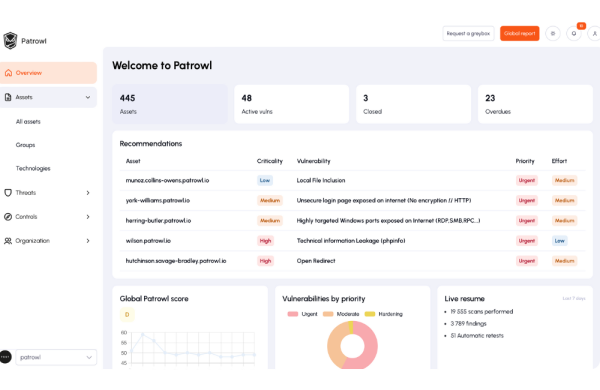

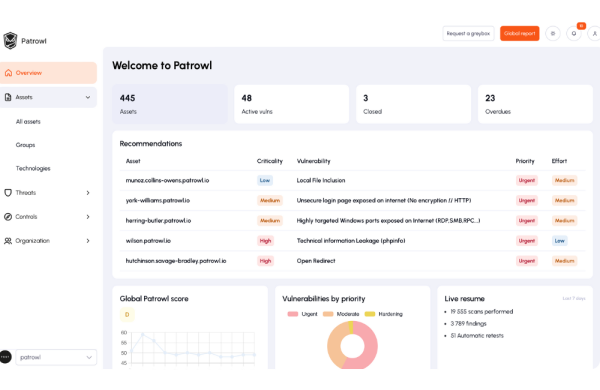

Surveillance active et tests de sécurité automatisés

Fonctionnalité :

Mode "Pentest" sur les actifs : détection de vulnérabilités, erreurs de configuration, etc.

Résultats documentés, exploitables, sans faux positifs.

Ce que cela vous apporte :

Priorisation claire des vulnérabilités avec scoring et remédiation intégrée.

Réduction des audits manuels coûteux.

Conformité renforcée aux standards (ISO 27001, NIS2, DORA…).

Suivi détaillé des données collectées

Fonctionnalité :

Collecte des métadonnées techniques : bannières HTTP, certificats, services, technologies…

Ce que cela vous apporte :

Analyse de risque contextuelle, basée sur la réalité technique de l’actif.

Aide à la remédiation rapide, en facilitant le travail des équipes SOC et DevOps.

Traçabilité des évolutions sur chaque actif.

Intégration & exploitation facilitée

Fonctionnalité :

Export CSV/PDF, API REST, plateforme 100 % cloud sans agent ni déploiement.

Ce que cela vous apporte :

Mise en œuvre rapide sans impact sur l’infrastructure.

Automatisation possible de workflows sécurité via API.

Support natif pour IPv4 (IPv6 bientôt disponible).

Pour qui s’adresse cette solution ?

CISO & RSSI : Cartographiez en continu vos actifs exposés (Shadow IT inclus) et alignez-vous sur les normes ISO 27001, NIS2, DORA.

SOC & Blue/Red Team : Priorisez les alertes grâce à une surface d’attaque fiable et lancez des tests ciblés sur les ressources sensibles.

Conformité & Risques : Produisez des rapports audités automatiquement, avec preuves de remédiation et suivi de l’exposition dans le temps.

DSI & CTO : Intégrez l’inventaire exposé à vos outils (CMDB, CI/CD, ITSM) et pilotez l’évolution des périmètres techniques.

PMEs & Grands Groupes : Profitez d’une solution cloud prête à l’emploi, adaptée à votre taille et sans dépendance à des ressources internes.

Nos partenaires

Une solution française reconnue

Grand Prix InCyber Europe (FIC) 2025

Prix Innovation – Assises de la Cybersécurité

Label France Cybersecurity

Mention dans le Radar Cybersécurité Wavestone

100 % de renouvellement client en 2024

Nos offres

Anticipez les attaques avant qu’elles ne surviennent. Passez du test ponctuel au contrôle permanent.

Advanced EASM

Votre surface d’attaque, sous contrôle permanent.

Analyse et surveillance de vos actifs exposés (certificats, applications, messageries, identifiants).

Détection en temps réel des Shadow IT et services oubliés.

Priorisation des corrections selon les vulnérabilités activement exploitées (CISA KEV).

Réduction rapide de votre surface d’attaque grâce à une remédiation automatisée.

Continuous Pentest

Automatisez vos pentests, identifiez les vraies failles.

Cartographie dynamique et à jour de votre surface d’attaque.

Pentests automatisés validés par des experts certifiés pour 0 faux positif.

Tests continus sur les applications, services exposés, ports, protocoles et sous-domaines.

Priorisation des vulnérabilités selon leur criticité métier et leur exploitabilité.

Rapports détaillés et recommandations pour une remédiation rapide et efficace.

FAQ

Quelle est la différence entre asset discovery et inventory management ?

L’asset discovery est le processus de détection automatique des ressources exposées : tout ce qui est trouvé sur Internet ou détectable depuis l’extérieur.

L’inventory management, lui, consiste à organiser, suivre, qualifier et analyser ces actifs dans une logique de gouvernance, de priorisation des risques ou de conformité.

Patrowl combine les deux : un moteur de découverte temps réel, et un inventaire structuré, enrichi, exploitable par vos équipes IT et sécurité.

Patrowl permet-il d’identifier toutes les adresses IP de mon organisation ?

Oui, Patrowl détecte et suit en continu les adresses IP publiques (IPv4) associées à votre organisation :

IP statiques ou dynamiques

IP liées à des FQDN ou domaines

IP exposées par des services cloud, web, ou API

Il est également possible d’ajouter des IP manuellement ou via fichier CSV/API pour centraliser la gestion.

Patrowl est-il adapté à un environnement dynamique (multi-cloud, agile) ?

Absolument. Patrowl est conçu pour les environnements dynamiques et distribués :

Découverte continue en temps réel

Intégration avec vos CI/CD

API REST pour l’automatisation

Détection des changements (nouvelles IP, nouveaux domaines, ports ouverts, etc.)

C’est une solution pensée pour les organisations modernes, qui évoluent vite, avec des services exposés à la demande.

Quelle est la fréquence de mise à jour de l’inventaire ?

L’inventaire est mis à jour en continu. Dès qu’un nouvel actif est découvert, ou qu’une modification est détectée (nouveau port ouvert, changement DNS, nouveau service exposé…), l’information est enrichie dans le tableau de bord.

Vous bénéficiez ainsi d’une vision en temps réel de votre exposition.

Puis-je utiliser Patrowl pour préparer un audit (ISO 27001, NIS2, etc.) ?

Oui. Patrowl vous permet de :

Maintenir un inventaire vérifiable de vos actifs exposés

Générer des rapports filtrés par périmètre ou criticité

Documenter vos actions de remédiation

Fournir des preuves d’analyse continue (logs, scans, export CSV/PDF…)

C’est un véritable atout pour les audits de sécurité et la conformité réglementaire.