Plateforme

Pourquoi il est si difficile de prioriser les CVE ?

Chaque année, plus de 40 000 nouvelles vulnérabilités (CVE) sont publiées, avec une hausse de 30 % par an. Près de 40 % sont exploitées activement dans les 6 mois (impossible à gérer manuellement).

Une CVE (Common Vulnerabilities and Exposures) est un identifiant standard (ex. : CVE‑2025‑12345) qui décrit une faille de sécurité. Mais attention : elle ne dit pas si vous êtes exposé, si la faille est vraiment exploitée, ni quel est son impact concret sur vos actifs.

Trop de bruit :

la majorité des CVE publiées ne vous concernent pas.

Manque de contexte :

un score CVSS brut ne reflète pas la réalité métier.

Urgence permanente :

il faut arbitrer entre patchs critiques, faux positifs et menaces actives.

Une solution conçu par des pentesters

N°1 Gestion vulnerabilities

Enfin une gestion des CVE utile, claire et exploitable.

Patrowl filtre le bruit pour ne garder que les vulnérabilités qui comptent vraiment pour vous

Vue claire de votre exposition

Identifiez vos actifs visibles et les technologies réellement vulnérables.Priorisation contextuelle

Concentrez vos efforts sur les failles critiques, exploitables et actives.Alertes ciblées

Recevez uniquement les CVEs pertinentes pour votre environnement.Suivi opérationnel simplifié

Intégrez les alertes directement dans vos outils ITSM ou via API, avec vérification automatique après correction.

Priorisation intelligente des vulnérabilités

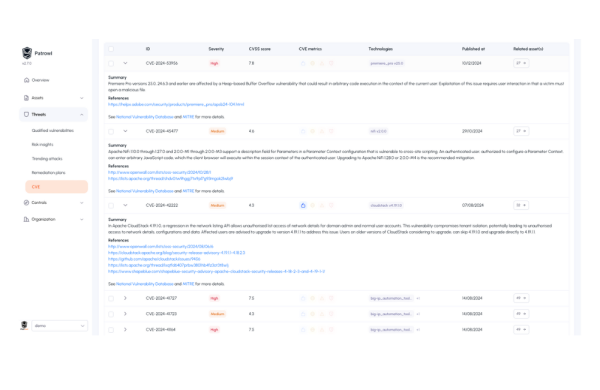

Prise en compte de l’exploitabilité réelle (privilèges nécessaires, complexité, interaction utilisateur)

Détection des failles activement exploitées et des exploits publics (GitHub, Exploit-DB, forums spécialisés)

Signalement immédiat des vulnérabilités critiques (CISA KEV, alertes médiatiques)

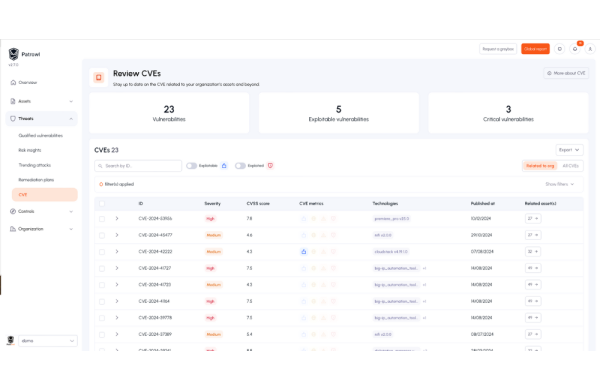

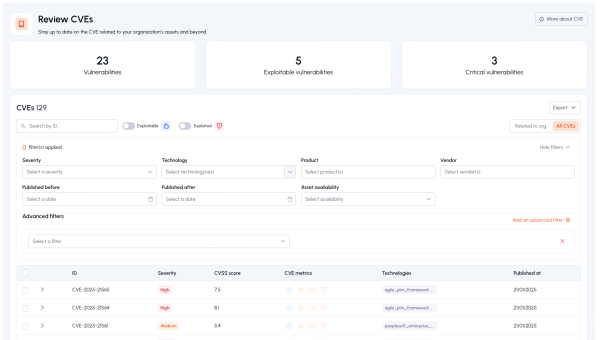

Contexte opérationnel pour chaque CVE

Criticité adaptée à votre organisation, au-delà d’un simple score brut

Identification claire des actifs exposés avec preuve d’exposition réelle et détection automatique des technologies (frameworks, OS, serveurs, etc.)

Informations complémentaires pour anticiper les correctifs : date de publication et produit impacté

Filtrage avancé pour réduire le bruit

Vue « Related to Org » pour ne voir que les vulnérabilités liées à vos actifs

Vue « All CVEs » pour une veille globale proactive

Filtres personnalisables : criticité, exploitabilité, technologies, produits, date

Une gestion des vulnérabilités simplifiée

Cartographie automatique des actifs exposés (Shadow IT, tiers, sous-domaines)

Détection active et passive via scans, Threat Intelligence, CERT Patrowl

Remédiation priorisée selon criticité, exploitabilité et exposition réelle

Contrôle continu avec vérification automatique des correctifs et rapports exportables

L’automatisation alliée à l’expertise humaine

Chez Patrowl, nous croyons qu’aucune machine ne peut remplacer le discernement d’un expert, mais qu’un expert ne devrait jamais perdre de temps sur ce qu’une machine peut automatiser.

Veille en temps réel & détection automatisée : notre CERT suit en continu CVEs, exploits, APTs et développe des contrôles dès qu’un risque émerge.

Pentesters qui codent leurs outils : chaque technique manuelle validée est industrialisée pour des détections fiables.

Supervision humaine sur chaque alerte : toutes les vulnérabilités sont vérifiées et priorisées par nos experts.

Résultat : zéro faux positif, 100 % actionnable.

AVANTAGES

Pourquoi Patrowl.io ?

0 faux positif

pour cibler uniquement les vulnérabilités avérées et prioritaires

Simplicité

Saas sans maintenance ni programmation côté client

0 setup

avec une mise en service rapide et simplifiée en 30 minutes

24/7/365

Incluant un accès sécurisé (chiffrement et authentification par MFA ou SSO)

100%

Taux de satisfaction de nos clients en 2024

+40%

de redécouverte de votre surface d'attaque externe avec Patrowl

Nos partenaires

Nos offres

Anticipez les attaques avant qu’elles ne surviennent. Passez du test ponctuel au contrôle permanent.

Advanced EASM

Votre surface d’attaque, sous contrôle permanent.

Analyse et surveillance de vos actifs exposés (certificats, applications, messageries, identifiants).

Détection en temps réel des Shadow IT et services oubliés.

Priorisation des corrections selon les vulnérabilités activement exploitées (CISA KEV).

Réduction rapide de votre surface d’attaque grâce à une remédiation automatisée.

Continuous Pentest

Automatisez vos pentests, identifiez les vraies failles.

Cartographie dynamique et à jour de votre surface d’attaque.

Pentests automatisés validés par des experts certifiés pour 0 faux positif.

Tests continus sur les applications, services exposés, ports, protocoles et sous-domaines.

Priorisation des vulnérabilités selon leur criticité métier et leur exploitabilité.

Rapports détaillés et recommandations pour une remédiation rapide et efficace.

Vos questions les plus posées :

Comment Patrowl qualifie les vulnérabilités CVE ?

Nous combinons analyse automatisée et validation humaine. Nos critères incluent la criticité technique (CVSSv3), l’importance de l’actif ciblé, et l’exploitabilité réelle (POC, exploit public, usage actif).

Êtes-vous alertés en cas de CVE critique publiée récemment ?

Oui. Grâce à notre équipe CERT et notre plateforme de veille, nous sommes alertés en temps réel des nouvelles vulnérabilités critiques.

Des contrôles spécifiques sont développés et déployés automatiquement sur vos assets pour vérifier votre exposition.

Puis-je organiser automatiquement mes assets ?

Oui. Grâce à nos règles de tagging automatique (par extension, techno, ports exposés, etc.), vos assets sont classés dès leur découverte. Vous pouvez aussi les organiser manuellement pour plus de contrôle.