Plateforme

14 novembre 2025 CVE Florent Montel

FortiTruc, un vendredi comme les autres.

Ce contenu vous plait

Partagez-le sur les réseaux

Encore un vendredi matin “classique” dans les

bureaux de Fortinet.

Une publication de correctifs Fortinet sort discrètement (https://docs.fortinet.com/document/fortiweb/8.0.2/release-notes/91537/resolved-issues), un tweet de Defused signale une nouvelle exploitation utilisée par des attaquants (https://x.com/defusedcyber/status/1975242250373517373), et soudain tout le monde réalise qu’il y a encore un nouveau gros problème chez Fortinet.

Mais bien sûr : toujours pas de CVE, pas de détails officiels, aucune recommandation claire de la part de Fortinet (pas de CVE, pas de PSIRT au moment où l’article est écrit, rien). Et, encore une fois, la première question que se pose chaque équipe sécurité est toujours la même :

« Avons-nous des instances FortiWeb exposées ? Suis je vulnérable ? »

MISE À JOUR : 14/11/2025 18H : Fortinet a enfin publié le bulletin de sécurité correspondant (24 heures après l'ensemble de l'Internet, bravo !) : https://fortiguard.fortinet.com/psirt/FG-IR-25-910As

Comme prévu, c'est critique, comme prévu, c'est sur FortiWeb, et comme prévu, c'est en retard.

Pour la plupart des organisations, la réponse honnête est : personne n’en sait rien avec certitude. Savez-vous même que le produit FortiWeb existe ? Vraie question.

La liste des produits dans le portfolio Fortinet est interminable : FortiWeb, FortiGate, FortiProxy, FortiCASB, FortiManager, FortiAnalyzer, FortiNAC, FortiMail, FortiSIEM, FortiSandbox, FortiVoice (?!)…

Chaque produit a plusieurs versions majeures, mineures, des patchs, des hotfixes. Ils ont tous leurs propres interfaces web, leurs propres versions de FortiOS, leurs propres interfaces/ports d’administration.

Comment éviter de paniquer à chaque nouvelle vulnérabilité critique Fortinet : quand tout ce que l’on a au départ, c’est un tweet, quelques exploits GitHub non vérifiés, et une avalanche d’articles rédigés dans l’urgence ?

Pragmatisme et réflexion

Tous les articles qui sortiront aujourd’hui détailleront le chemin d’exploitation, qui est en réalité une simple requête web sur l’interface facilement retrouvable à partir du tweet original de Defused.

Le code d’exploitation a été testé dans notre lab et fonctionne effectivement sur la version 8.0.1 de FortiWeb, tandis que la version 8.0.2 est corrigée. Pas besoin d’un exploit Python sur GitHub : même une simple requête curl fonctionne très bien.

Mais évidemment, publier et diffuser massivement du code d’exploitation n’est clairement pas la meilleure idée. Plutôt que de penser comme un attaquant, il est peut-être temps de penser comme un professionnel de l’EASM et de chercher la seule donnée qui compte vraiment dans ce genre de situation : ai‑je une fichue interface FortiWeb exposée sur Internet ?

Et la réponse est en réalité assez simple. Fortinet adore nommer tous ses produits… mais ils adorent aussi appeler leurs interfaces par le nom du produit.

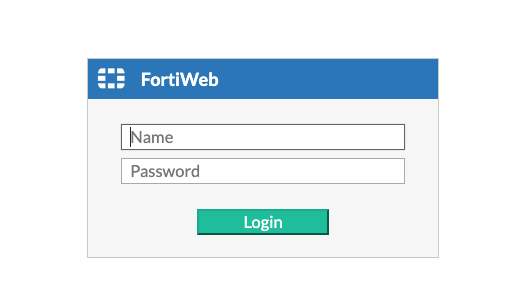

Une interface FortiWeb est assez facile à détecter :

Ensuite, en utilisant curl, python, nuclei, ou n’importe quel autre langage ou outil que vous souhaitez, la détection est assez simple.

Voici un exemple basique de template nuclei permettant d’effectuer cette détection :

id: fortiweb-login

info:

name: Fortinet FortiWeb Administrative Panel

author: Patrowl

severity: high

description: FortiWeb is a web application firewall (WAF) developed by Fortinet. It is designed to protect web applications from various cyber threats, including SQL injection, cross-site scripting (XSS), cross-site request forgery (CSRF), and other types of web-based attacks. FortiWeb helps organizations secure their web applications and prevent unauthorized access or exploitation of vulnerabilities.

http:

- method: GET

path:

- "{{BaseURL}}"

matchers-condition: and

matchers:

- type: word

part: body

words:

- "Please login"

- "ftnt-fortinet-grid"

- "FortiWeb"

condition: and

- type: status

status:

- 200

# digest: 4a0a00473045022078d78e0fe2b60f943dc1a79d5a1ab0991da088729caa5f25be136f66278bd38c022100a8b736886aacbec3514c70e9c3820ef050eea4047cfd38043f7ff428afb536e6:922c64590222798bb761d5b6d8e72950Aussi simple que ça. Détecter cette interface précise vous permettra de prioriser clairement votre travail et vos correctifs. Plutôt que de vous baser sur un code d’exploitation potentiellement instable et risqué (créer un utilisateur administrateur n’est pas anodin), vous pouvez utiliser cette approche pour identifier le produit réellement impacté sur votre surface externe (ou même interne).

Vous pouvez également utiliser Shodan pour rechercher les IP appartenant à votre infrastructure avec un filtre basique :

Patrowl, évidemment.

Et oui, la réponse évidente à tous les problèmes Fortinet que vous attendez de moi est simple : abonnez-vous simplement à Patrowl.

Parce que pendant que tout le monde panique à cause d’un tweet, de PoC GitHub non vérifiés, et de dizaines d’articles “breaking news” de faible qualité, nos clients étaient déjà avertis.

Patrowl permet automatiquement de :

Détecter tous les produits Fortinet exposés

Identifier toutes les instances FortiWeb avec une très grande précision

Reconnaître plus de 40 modèles différents d’interfaces Fortinet dans notre moteur Risk Insights

Alerter instantanément les clients lorsqu’une nouvelle vulnérabilité correspond à leur exposition

Valider les risques en interne de manière contrôlée pour confirmer s’ils sont affectés

Ainsi, pendant que d’autres se demandent encore : « Est-ce que nous utilisons FortiWeb quelque part ? », nos clients savent déjà clairement, instantanément, et sans stress.