Voici quelques commentaires faisant office de conclusion, principalement en rapport avec les réponses sur le tweets de la gendarmerie des Vosges.

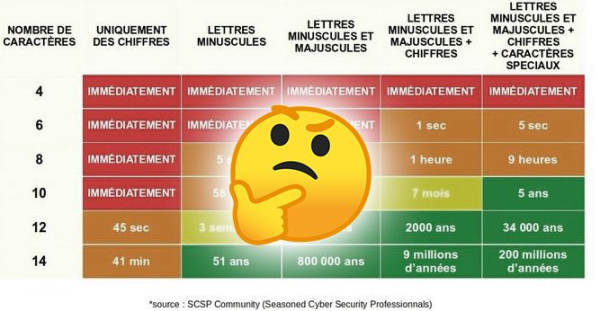

Pour en revenir au tableau de la gendarmerie et mon exemple d’introduction, si un mot de passe de 12 caractères se trouve dans un dictionnaire, alors il est facile à casser.

Tout comme un mot de passe de 9 caractères peut s’avérer difficile à casser, s’il est réellement complexe (avec une forte entropie). Tout va donc dépendre des informations à disposition de l’attaquant et du contexte.

Non, pas si ce mot de passe est dans un dictionnaire et merci pour l’idée, je l’ajoute à mes propres dictionnaires (tout du moins le « CM#Apollon » car l’année sera ajoutée par mes règles de dérivation)

Oui oui oui !

Re-oui oui oui !

Non, un attaquant ne pourra pas deviner votre mot de passe et s’authentifier à votre place sur Axa ou Facebook en 2 minutes, même si votre mot de passe fait 8 minuscules et majuscules (sauf s’il a déjà votre mot de passe).

Voici la vidéo de Mitnick présentant le casse d’un mot de passe complexe en moins d’une minute : https://www.youtube.com/watch?v=46ODE0bot1I&feature=youtu.be

Il génère un mot de passe qui parait solide mais en réalité qui ne l’est pas, puis il utilise l’outil hashcat avec un dictionnaire (non fourni) et des règles de dérivations (non fournies).

Ce mot de passe est écrit en « leet speak » c’est-à-dire en remplaçant certains caractères par des chiffres (cf. wikipedia), technique connues et l’outil hashcat embarque des règles de dérivation adaptées permettant de transformer, par exemple, « password » en « p4ssw0rd ». Ensuite, le dictionnaire et les règles de dérivation n’étant pas fournis, il est impossible de savoir si ce mot de passe (tout du moins partiellement) n’est pas déjà dans son dictionnaire. Il en est de même pour les règles de dérivation qui sont peut-être spécifiquement adaptées à cette démonstration 😉.

Et non le fait d’utiliser le même mot de passe avec en plus le nom du site est n’est pas une bonne idée. Si un attaquant regarde manuellement votre cas, il sera évident pour lui de trouver vos autres mots de passe.

Et non, les outils mentionnés (ici Cellebrite) utilisent principalement des vulnérabilités (ou techniques de contournement des protections) pour rentrer dans les équipements et demandent le plus souvent un accès physique (je ne vais pas parler ici des outils d’attaque sur iCloud comme ceux d’Elcomsoft).

La meilleure recommandation reste d’avoir un coffre-fort de mots de passe (Keepass, Bitwarden, Dashlane…) avec des mots de passe complexes (générés aléatoirement) et uniques par site/service, combinés à une authentification forte par double facteur.